Steegle.com - Google Sites Tweet Button

Несанкционированный доступ (НСД) злоумышленника на компьютер опасен не только возможностью прочтения и/или модификации обрабатываемых электронных документов, но и возможностью внедрения злоумышленником управляемой программной закладки, которая позволит ему предпринимать следующие действия:

2. Осуществлять перехват различной ключевой информации, используемой для защиты электронных документов.

3. Использовать захваченный компьютер в качестве плацдарма для захвата других компьютеров локальной сети.

4. Уничтожить хранящуюся на компьютере информацию или вывести компьютер из строя путем запуска вредоносного программного обеспечения.

Защита компьютеров от НСД является одной из основных проблем защиты информации, поэтому в большинство операционных систем и популярных пакетов программ встроены различные подсистемы защиты от НСД. Например, выполнение аутентификации в пользователей при входе в операционные системы семейства Windows 8. Однако, не вызывает сомнений тот факт, что для серьезной защиты от НСД встроенных средств операционных систем недостаточно. К сожалению, реализация подсистем защиты большинства операционных систем достаточно часто вызывает нарекания из-за регулярно обнаруживаемых уязвимостей, позволяющих получить доступ к защищаемым объектам в обход правил разграничения доступа. Выпускаемые же производителями программного обеспечения пакеты обновлений и исправлений объективно несколько отстают от информации об обнаруживаемых уязвимостях. Поэтому в дополнение к стандартным средствам защиты необходимо использование специальных средств ограничения или разграничения доступа.

Данные средства можно разделить на две категории:

1. Средства ограничения физического доступа.

2. Средства защиты от несанкционированного доступа по сети.

Средства ограничения физического доступа

Наиболее надежное решение проблемы ограничения физического доступа к компьютеру – использование аппаратных средств защиты информации от НСД, выполняющихся до загрузки операционной системы. Средства защиты данной категории называются «электронными замками».

Теоретически, любое программное средство контроля доступа может подвергнуться воздействию злоумышленника с целью искажения алгоритма работы такого средства и последующего получения доступа к системе. Поступить подобным образом с аппаратным средством защиты практически невозможно: все действия по контролю доступа пользователей электронный замок выполняет в собственной доверенной программной среде, которая не подвержена внешним воздействиям.

На подготовительном этапе использования электронного замка выполняется его установка и настройка. Настройка включает в себя следующие действия, обычно выполняемые ответственным лицом – Администратором по безопасности:

1. Создание списка пользователей, которым разрешен доступ на защищаемый компьютер. Для каждого пользователя формируется ключевой носитель (в зависимости от поддерживаемых конкретным замком интерфейсов – флэшка, электронная таблетка iButton или смарт-карта), по которому будет производиться аутентификация пользователя при входе. Список пользователей сохраняется в энергонезависимой памяти замка.

2. Формирование списка файлов, целостность которых контролируется замком перед загрузкой операционной системы компьютера. Контролю подлежат важные файлы операционной системы, например, следующие:

§ системные библиотеки Windows 8;

§ исполняемые модули используемых приложений;

§ шаблоны документов Microsoft Word и т. д.

Контроль целостности файлов представляет собой вычисление их эталонной контрольной суммы, например, хэширование по алгоритму ГОСТ Р 34.11-94, сохранение вычисленных значений в энергонезависимой памяти замка и последующее вычисление реальных контрольных сумм файлов и сравнение с эталонными.

В штатном режиме работы электронный замок получает управление от BIOS защищаемого компьютера после включения последнего. На этом этапе и выполняются все действия по контролю доступа на компьютер, а именно:

1. Замок запрашивает у пользователя носитель с ключевой информацией, необходимой для его аутентификации. Если ключевая информация требуемого формата не предъявляется или если пользователь, идентифицируемый по предъявленной информации, не входит в список пользователей защищаемого компьютера, замок блокирует загрузку компьютера.

2. Если аутентификация пользователя прошла успешно, замок рассчитывает контрольные суммы файлов, содержащихся в списке контролируемых, и сравнивает полученные контрольные суммы с эталонными. В случае, если нарушена целостность хотя бы одного файла из списка, загрузка компьютера блокируется. Для возможности дальнейшей работы на данном компьютере необходимо, чтобы проблема была разрешена Администратором, который должен выяснить причину изменения контролируемого файла и, в зависимости от ситуации, предпринять одно из следующих действий, позволяющих дальнейшую работу с защищаемым компьютером:

§ восстановить исходный файл;

§ удалить файл из списка контролируемых.

3. Если все проверки пройдены успешно, замок возвращает управление компьютеру для загрузки штатной операционной системы.

При использовании электронных замков существует ряд проблем, в частности:

Поскольку описанные выше действия выполняются до загрузки операционной системы компьютера, замок обычно загружает собственную операционную систему (находящуюся в его энергонезависимой памяти – обычно это MS-DOS или аналогичная ОС, не предъявляющая больших требований к ресурсам), в которой выполняются аутентификация пользователей и проверка целостности файлов. В этом есть смысл и с точки зрения безопасности – собственная операционная система замка не подвержена каким-либо внешним воздействиям, что не дает возможности злоумышленнику повлиять на описанные выше контролирующие процессы.

Информация о входах пользователей на компьютер, а также о попытках несанкционированного доступа сохраняется в журнале, который располагается в энергонезависимой памяти замка. Журнал может быть просмотрен Администратором.

1. BIOS некоторых современных компьютеров может быть настроен таким образом, что управление при загрузке не передается BIOS’у замка. Для противодействия подобным настройкам замок должен иметь возможность блокировать загрузку компьютера (например, замыканием контактов Reset) в случае, если в течение определенного интервала времени после включения питания замок не получил управление.

2. Злоумышленник может просто вытащить замок из компьютера. Однако, существует ряд мер противодействия:

§ Различные организационно-технические меры: пломбирование корпуса компьютера, обеспечение отсутствие физического доступа пользователей к системному блоку компьютера и т. д.

§ Существуют электронные замки, способные блокировать корпус системного блока компьютера изнутри специальным фиксатором по команде администратора – в этом случае замок не может быть изъят без существенного повреждения компьютера.

§ Довольно часто электронные замки конструктивно совмещаются с аппаратным шифратором. В этом случае рекомендуемой мерой защиты является использование замка совместно с программным средством прозрачного (автоматического) шифрования логических дисков компьютера. При этом ключи шифрования могут быть производными от ключей, с помощью которых выполняется аутентификация пользователей в электронном замке, или отдельными ключами, но хранящимися на том же носителе, что и ключи пользователя для входа на компьютер. Такое комплексное средство защиты не потребует от пользователя выполнения каких-либо дополнительных действий, но и не позволит злоумышленнику получить доступ к информации даже при вынутой аппаратуре электронного замка.

Средства защиты от НСД по сети

Наиболее действенными методами защиты от несанкционированного доступа по компьютерным сетям являются виртуальные частные сети (VPN – Virtual Private Network) и межсетевое экранирование. Рассмотрим их подробно.

Виртуальные частные сети

Виртуальные частные сети обеспечивают автоматическую защиту целостности и конфиденциальности сообщений, передаваемых через различные сети общего пользования, прежде всего, через Интернет. Фактически, VPN – это совокупность сетей, на внешнем периметре которых установлены VPN-агенты. VPN-агент – это программа (или программно-аппаратный комплекс), собственно обеспечивающая защиту передаваемой информации путем выполнения описанных ниже операций.

Перед отправкой в сеть любого IP-пакета VPN-агент производит следующее:

1. Из заголовка IP-пакета выделяется информация о его адресате. Согласно этой информации на основе политики безопасности данного VPN-агента выбираются алгоритмы защиты (если VPN-агент поддерживает несколько алгоритмов) и криптографические ключи, с помощью которых будет защищен данный пакет. В том случае, если политикой безопасности VPN-агента не предусмотрена отправка IP-пакета данному адресату или IP-пакета с данными характеристиками, отправка IP-пакета блокируется.

2. С помощью выбранного алгоритма защиты целостности формируется и добавляется в IP-пакет электронная цифровая подпись (ЭЦП), имитоприставка или аналогичная контрольная сумма.

3. С помощью выбранного алгоритма шифрования производится зашифрование IP-пакета.

4. С помощью установленного алгоритма инкапсуляции пакетов зашифрованный IP-пакет помещается в готовый для передачи IP-пакет, заголовок которого вместо исходной информации об адресате и отправителе содержит соответственно информацию о VPN-агенте адресата и VPN-агенте отправителя. Т.е. выполняется трансляция сетевых адресов.

5. Пакет отправляется VPN-агенту адресата. При необходимости, производится его разбиение и поочередная отправка результирующих пакетов.

При приеме IP-пакета VPN-агент производит следующее:

1. Из заголовка IP-пакета выделяется информация о его отправителе. В том случае, если отправитель не входит в число разрешенных (согласно политике безопасности) или неизвестен (например, при приеме пакета с намеренно или случайно поврежденным заголовком), пакет не обрабатывается и отбрасывается.

2. Согласно политике безопасности выбираются алгоритмы защиты данного пакета и ключи, с помощью которых будет выполнено расшифрование пакета и проверка его целостности.

3. Выделяется информационная (инкапсулированная) часть пакета и производится ее расшифрование.

4. Производится контроль целостности пакета на основе выбранного алгоритма. В случае обнаружения нарушения целостности пакет отбрасывается.

5. Пакет отправляется адресату (по внутренней сети) согласно информации, находящейся в его оригинальном заголовке.

VPN-агент может находиться непосредственно на защищаемом компьютере. В этом случае с его помощью защищается информационный обмен только того компьютера, на котором он установлен, однако описанные выше принципы его действия остаются неизменными.

Основное правило построения VPN – связь между защищенной ЛВС и открытой сетью должна осуществляться только через VPN-агенты. Категорически не должно быть каких-либо способов связи, минующих защитный барьер в виде VPN-агента. Т.е. должен быть определен защищаемый периметр, связь с которым может осуществляться только через соответствующее средство защиты.

Политика безопасности является набором правил, согласно которым устанавливаются защищенные каналы связи между абонентами VPN. Такие каналы обычно называюттуннелями, аналогия с которыми просматривается в следующем:

1. Вся передаваемая в рамках одного туннеля информация защищена как от несанкционированного просмотра, так и от модификации.

2. Инкапсуляция IP-пакетов позволяет добиться сокрытия топологии внутренней ЛВС: из Интернет обмен информации между двумя защищенными ЛВС виден как обмен информацией только между их VPN-агентами, поскольку все внутренние IP-адреса в передаваемых через Интернет IP-пакетах в этом случае не фигурируют.

.Правила создания туннелей формируются в зависимости от различных характеристик IP-пакетов, например, основной при построении большинства VPN протокол IPSec (Security Architecture for IP) устанавливает следующий набор входных данных, по которым выбираются параметры туннелирования и принимается решение при фильтрации конкретного IP-пакета:

1. IP-адрес источника. Это может быть не только одиночный IP-адрес, но и адрес подсети или диапазон адресов.

2. IP-адрес назначения. Также может быть диапазон адресов, указываемый явно, с помощью маски подсети или шаблона.

3. Идентификатор пользователя (отправителя или получателя).

4. Протокол транспортного уровня (TCP/UDP).

5. Номер порта, с которого или на который отправлен пакет.

Межсетевое экранирование

Межсетевой экран представляет собой программное или программно-аппаратное средство, обеспечивающее защиту локальных сетей и отдельных компьютеров от несанкционированного доступа со стороны внешних сетей путем фильтрации двустороннего потока сообщений при обмене информацией. Фактически, межсетевой экран является «урезанным» VPN-агентом, не выполняющим шифрование пакетов и контроль их целостности, но в ряде случаев имеющим ряд дополнительных функций, наиболее часто из которых встречаются следующие:

антивирусное сканирование;

контроль корректности пакетов;

контроль корректности соединений (например, установления, использования и разрыва TCP-сессий);

контент-контроль.

Межсетевые экраны, не обладающие описанными выше функциями и выполняющими только фильтрацию пакетов, называют пакетными фильтрами.

По аналогии с VPN-агентами существуют и персональные межсетевые экраны, защищающие только компьютер, на котором они установлены.

Межсетевые экраны также располагаются на периметре защищаемых сетей и фильтруют сетевой трафик согласно настроенной политике безопасности.

Комплексная защита

Электронный замок может быть разработан на базе аппаратного шифратора. В этом случае получается одно устройство, выполняющее функции шифрования, генерации случайных чисел и защиты от НСД. Такой шифратор способен быть центром безопасности всего компьютера, на его базе можно построить полнофункциональную систему криптографической защиты данных, обеспечивающую, например, следующие возможности:

1. Защита компьютера от физического доступа.

2. Защита компьютера от НСД по сети и организация VPN.

3. Шифрование файлов по требованию.

4. Автоматическое шифрование логических дисков компьютера.

5. Вычислени/проверка ЭЦП.

6. Защита сообщений электронной почты.

Которые вынуждены ждать создания физического файла на компьютере пользователя, сетевая защита начинает анализировать входящие потоки данных, поступающие на компьютер пользователя через сеть, и блокирует угрозы прежде, чем они попадают в систему.

Основными направлениями сетевой защиты, которые обеспечивают технологии Symantec, являются:

Загрузки методом drive-by, веб-атаки;

- Атаки типа «Социальной инженерии»: FakeAV (поддельные антивирусы) и кодеки;

- Атаки через социальные сети наподобие Facebook;

- Обнаружение вредоносных программ, руткитов и зараженных ботами систем;

- Защита от усложненных угроз;

- Угрозы Нулевого дня;

- Защита от неисправленных уязвимостей ПО;

- Защита от вредоносных доменов и IP-адресов.

Технологии Сетевой защиты

Уровень "Сетевая защиты" включает в себя 3 различные технологии.

Network Intrusion Prevention Solution (Network IPS)

Технология Network IPS понимает и сканирует более 200 различных протоколов. Он интеллектуально и точно «пробивается» сквозь двоичный и сетевой протокол, попутно ища признаки вредоносного трафика. Этот интеллект позволяет обеспечить более точное сетевое сканирование, при этом обеспечивая надежную защиту. В его «сердце» находится движок блокировки эксплойтов, который обеспечивает открытые уязвимости практически непробиваемой защитой. Уникальной особенностью Symantec IPS является то, что никакой настройки этот компонент не требует. Все его функции работают, как говорится, «из коробки». Каждый пользовательский продукт Norton , а также каждый продукт Symantec Endpoint Protection версии 12.1 и новее, обладают данной критичной технологией, включенной по умолчанию.

Защита Браузера

Этот защитный движок располагается внутри браузера. Он способен обнаруживать наиболее сложные угрозы, которые ни традиционный антивирус, ни Network IPS не способны определить. В наше время, многие сетевые атаки используют методы обфускации во избежание обнаружения. Поскольку Защита Браузера работает внутри браузера, она способна изучать пока еще не скрытый (обфускацированный) код, во время того, как он выполняется. Это позволяет обнаружить и заблокировать атаку, в случае, если она была пропущена на нижних уровнях защиты программы.

Un-Authorized Download Protection (UXP)

Находящаяся внутри слоя сетевой защиты, последняя линия обороны помогает прикрыть и «смягчить» последствия использования неизвестных и неисправленных уязвимостей, без использования сигнатур. Это обеспечивает дополнительный слой защиты от атак Нулевого дня.

Ориентируясь на проблемы

Работая вместе, технологии сетевой защиты решают следующие проблемы.

Загрузки методом Drive-by и наборы инструментов для веб-атак

Используя Network IPS, Защиту Браузера, и UXP-технологию, технологии сетевой защиты компании Symantec блокируют загрузки Drive-by и, фактически, не позволяют зловреду даже достичь системы пользователя. Практикуются различные превентивные методы, включающие использование этих самых технологий, включая технологию Generic Exploit Blocking и инструментарий обнаружения веб-атак. Общий веб-инструментарий обнаружения атак анализирует характеристики распространенной веб-атаки, не зависимо от того, какой именно уязвимости касается эта атака. Это позволяет обеспечить дополнительной защитой новые и неизвестные уязвимости. Самое лучшее в этом типе защиты - это то, что если вредоносный файл смог бы «тихо» заразить систему, он все равно был бы проактивно остановлен и удален из системы: ведь именно это поведение обычно пропускается традиционными антивирусными продуктами. Но Symantec продолжает блокировать десятки миллионов вариантов вредоносного ПО, которое обычно не может быть обнаружено другими способами.

Атаки типа «Социальной инженерии»

Поскольку технологии компании Symantec наблюдают за сетевым трафиком и трафиком браузера во время его передачи, они определяют атаки типа «Социальной инженерии», на подобии FakeAV или поддельных кодеков. Технологии предназначены блокировать подобные атаки до того, как они отобразятся на экране пользователя. Большинство других конкурирующих решений не включает в себя этот мощный потенциал.

Symantec блокирует сотни миллионов подобных атак при помощи технологии защиты от сетевых угроз.

Атаки, нацеленные на социальные медиа-приложения

Социальные медиа-приложения в последнее время стали широко востребованы, поскольку они позволяют мгновенно обмениваться различными сообщениями, интересными видео и информацией с тысячами друзей и пользователей. Широкое распространение и потенциал подобных программ, делают их объектом внимания №1 для хакеров. Некоторые распространенные трюки «взломщиков» включают в себя создание поддельных аккаунтов и рассылку спама.

Технология Symantec IPS способна защитить от подобных методов обмана, зачастую предотвращая их до того, как пользователь успеет кликнуть на них мышкой. Symantec останавливает мошеннические и поддельные URL, приложения и другие методы обмана с помощью технологии защиты от сетевых угроз.

Обнаружение вредоносного ПО, руткитов и зараженных ботами систем

Правда было бы неплохо знать, где именно в сети располагается зараженный компьютер? IPS-решения компании Symantec предоставляют эту возможность, также включая в себя обнаружение и восстановление тех угроз, возможно которым удалось обойти другие слои защиты. Решения компании Symantec обнаруживают вредоносов и ботов, которые пытаются совершить автодозвон или загрузить «обновления», чтобы увеличить свою активность в системе. Это позволяет IT-менеджерам, у которых есть четкий лист систем для проверки, получить гарантию того, что их предприятие находится в безопасности. Полиморфные и сложные скрытые угрозы, использующие методы руткитов наподобие Tidserv, ZeroAccess, Koobface и Zbot, могут быть остановлены и удалены при помощи этого метода.

Защита от «запутанных» угроз

Сегодняшние веб-атаки используют комплексные методы усложнения атак. Browser Protection компании Symantec «сидит» внутри браузера, и может обнаружить очень сложные угрозы, которые зачастую не способны увидеть традиционные методы.

Угрозы «Нулевого дня» и неисправленные уязвимости

Одним из прошлых, добавленных компанией защитных дополнений, является дополнительный слой защиты против угроз «Нулевого дня» и неисправленных уязвимостей. Используя безсигнатурную защиту, программа перехватывает вызовы System API и защищает от загрузок вредоносного ПО. Эта технология называется Un-Authorized Download Protection (UXP). Она является последним рубежом опоры внутри экосистемы защиты от сетевых угроз. Это позволяет продукту «прикрыть» неизвестные и непропатченные уязвимости без использования сигнатур. Эта технология включена по умолчанию, и она находится во всех продуктах, выпущенных с момента дебюта Norton 2010.

Защита от неисправленных уязвимостей в ПО

Вредоносные программы зачастую устанавливаются без ведома пользователя, используя уязвимости в ПО. Сетевая защита компании Symantec предоставляют дополнительный слой защиты, именуемый Generic Exploit Blocking (GEB). Независимо от того, установлены ли последние обновления или нет, GEB «в основном» защищает основные узявимости от эксплуатации. Уязвимости в Oracle Sun Java, Adobe Acrobat Reader, Adobe Flash, Internet Explorer, контролях ActiveX, или QuickTime сейчас повсеместно распространены. Generic Exploit Protection была создана методом «обратного инжиниринга», выяснив, каким образом уявимость могла быть использована в сети, предоставляя при этом специальный патч на сетевом уровне. Одна-единственная GEB или сигнатура уязвимости, способна предоставить защиту от тысяч вариантов зловредов, новых и неизвестных.

Вредоносные IP и блокировка доменов

Сетевая защита компании Symantec также включает в себя возможность блокировки вредоносных доменов и IP-адресов, при этом останавливая вредоносно ПО и трафик от известных вредоносных сайтов. Благодаря тщательному анализу и обновлению базы веб-сайтов отделом STAR, Symantec предоставляет защиту от постоянно меняющихся угроз в режиме реального времени.

Улучшенное сопротивление к Уклонению

Была добавлена поддержка дополнительных кодировок, чтобы улучшить эффективность детекта атак при помощи техник шифрования, таких как base64 и gzip.

Обнаружение сетевого аудита для применения политик использования и идентификации утечки данных

Сетевой IPS может быть использован для идентификации приложений и инструментов, которые могут нарушить корпоративную политику использования, или для предотвращения утечки данных через сеть. Является возможным обнаружить, предупредить или предотвратить трафик на подобии IM, P2P, социальных медиа, или другого «интересного» вида трафика.

STAR Intelligence Communication Protocol

Технология сетевой защиты сама по себе не работает. Движок обменивается данными с другими сервисами защиты при помощи протокола STAR Intelligence Communication (STAR ICB). Движок Network IPS соединяется с движком Symantec Sonar, а затем с движком Внутренней Репутации (Insight Reputation). Это позволяет предоставить более информативную и точную защиту.

В следующей статье мы рассмотрим уровень "Поведенческий анализатор".

По материалам Symantec

Нашли опечатку? Нажмите Ctrl + Enter

Здравствуйте — Уважаемые читатели сайта www.сайт, сегодня мы рассмотрим очень важную тему — как защитить компьютер, именно от этих знаний зависит - безопасность информации.

Также в предыдущей статье мы рассмотрели основу безопасности, а именно важное значение в жизни любого пользователя персонального компьютера или ноутбука.

На сегодняшний день ситуация на рынке информационной безопасности такова, что заражен (либо изменен так, что бы открыть доступ вирусам к компьютерам и сетям) может быть файл практически любого формата, а не только исполняемый, как было ранее...

Давайте рассмотрим два варианта защиты информации:

Основные принципы защиты локального компьютера не подключенного к сети Интернет и защиту компьютера подключенного к сети Интернет, а также принципы обеспечения безопасности.

Защита компьютера подключенного к Интернету:

- На компьютере, подключенном к сети Интернет, необходимо установить все обновления, а именно отвечающие за исправления безопасности, как для операционной системы, так и для всех программ, которые используются. Сегодняшней тенденцией для проникновения на локальный компьютер является использование - уязвимостей именно в установленных программах, а не в операционной системе.

- Используемые Вами пароли (абсолютно все) должны быть длиной, не менее 9 символов. В паролях необходимо использовать сложные сочетания букв и цифр с использованием регистра (большие и маленькие буквы). Использование сделает невозможным злонамеренное проникновение через программы, использующих перебор паролей.

- На компьютере необходимо устанавливать эффективные антивирусные программы, дающие возможность как периодических проверок, так и постоянной защиты.

- В состав антивирусной программы должны входить системы проверки трафика, позволяющие контролировать все получаемые файлы до того, как они попадут в какую-либо программу, — это гарантирует невозможность использования хакерами — уязвимостей этой программы.

- Антивирусная программа должна уметь контролировать все протоколы, которые использутся для доступа в Интернет, локальную почту пользователя и доступ к сменным устройствам и ресурсам сети Интернет — не стоит забывать, что именно через Интернет и сменные диски проникает большинство известных вирусов. Нельзя ограничиваться установкой только антивируса, не устанавливая систем контроля доступа и всех обновлений безопасности к ранее установленным программам. Установив только минимальную защиту, пользователь уподобляет свой компьютер неуязвимой крепости, у которой имеется только одна стена, и противник всегда сможет ее обойти.

- Даже при установленном антивирусе традиционного типа (который, полностью соответствуя своему назначению, контролирует обращения к файлам любых типов) программы содержащие вирусы могут проникнуть на компьютер — даже по защищенному каналу связи. Например в архивах, при помощи установленных вместе с легальными программами различных дополнений (Adware)... Антивирус конечно же не позволит им активироваться, но дополнения будут ждать своего момента - например, когда отключится защита в связи с претензией самого пользователя на «очередные тормоза антивируса», вот тут и возникает опасность активации.

Защита компьютера не подключенного к Интернету:

Как это ни парадоксально, но практически все вышеперечисленные пугкты, за исключением контроля протоколов выхода в Интернет, актуально и для локальных компьютеров — (не подключенных к сети Интернет), включая установку патчей безопасности, ведь занесенные на компьютер вирусы будут использовать для своего распространения именно уязвимости в программах и операционных системах.

Давайте рассмотрим принципы обеспечения антивирусной безопасности:

- Необходимо проверять все сайты на их принадлежность к вредоносным и весь трафик до его попадания на компьютер - вредоносные скрипты могут работать и на стороне сервера.

- Большинство современных вирусов рассчитаны на распространение с помощью действий самих пользователей, в том числе через флеш-диски.

- Нельзя разрешать бесконтрольное использование сменных носителей. «Вирусописатели» активно используют уязвимости установленных программ (в том числе Adobe Acrobat и Adobe Flash).

- Нельзя давать возможность проникновения к программам любого типа без проверки.

- Внимание! Не стоит устанавливать неизвестные антивирусные программы - тенденцией последних лет стало создание антивирусов, целью которых является заражение машины пользователя. Пользователи компьютера должны иметь доступ только к тем локальным и сетевым ресурсам, которые им необходимы для выполнения рабочих обязанностей.

- Продавцы «фальшивого» антивируса могут легко снабдить программу дополнительной онлайн службой технической поддержки, чтобы дополнительно увеличить продажи продукта («повышая доверие»). Пр и всем этом «безобразии» на вопросы пользователей отвечает человек, а не робот-программа.

- Во время общения с такого рода технической поддержкой, в задачи которой как правило входит нагнетание страха, у пользователя должно возникнуть желание незамедлительно приобрести Live PC Саге за 30-100 долларов, что как Вы уже поняли является мошеннической схемой.

Рассмотрим схему работы фальшивого (не настоящего) антивируса Live PC Саге. После того, как обычный пользователь, загрузит бесплатную пробную версию — якобы супер мощного антивируса и проведет сканирование системы, Live PC Саге обязательно выдаст огромный список обнаруженных вредоносных программ (что уже подозрительно) - троянцев, спам-ботов, вирусов... И как следствие будет предложено излечить зараженный компьютер «опаснейшими» вирусами и приобрести полностью функциональную версию «антивируса».

Любая система, подключенная к Сети, может подвергнуться атаке хакеров. Компьютерные системы банков, крупных организаций и служб защищены специальным оборудованием и программным обеспечением, которое не доступно рядовому пользователю. Что же делать обычному человеку? Как защитить компьютер от несанкционированного доступа, вирусов и сетевых атак?

Многие люди путают понятия «хакер», «программист» и «крэкер». Причем последнее слово многим неизвестно, но именно крэкеры (crack – «взлом») взламывают системы ради прибыли. Хакеры делают это в основном из любопытства, а программисты и вовсе не занимаются подобными вещами. Но люди по незнанию продолжают называть всех взломщиков операционных систем хакерами.

Впрочем, сейчас наша главная задача – разобраться в том, как защититься от «напавших» на компьютер злоумышленников. По сути, все действия пользователя, направленные на решение проблем с защитой ПК, можно разделить на две категории:

- защита от сетевых атак;

- защита компьютера от несанкционированного доступа и вирусов.

Защита от сетевых атак

Компьютер, подключенный к интернету, может подвергнуться сетевой атаке. Чтобы защитить компьютер от сетевых атак, достаточно установить на него антивирусное программное обеспечение. Но не все антивирусы обладают встроенным фаерволом и анти-spyware.

Собственно говоря, можно воспользоваться бесплатным антивирусом Avira, в составе которого имеется «защитник от сетевых атак», проще говоря, фаервол.

Несомненно, если вы фанатично относитесь к защите своего ПК, то можно приобрести платный антивирус, к примеру Dr.Web или Касперского.

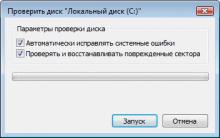

Впрочем, в Windows есть свой брандмауэр, который рекомендуется не отключать. По сути, это системный фаервол, который следует выключить лишь при наличии сетевого защитника сторонней компании. Чтобы включить брандмауэр Windows, нужно открыть панель управления, перейти в пункт «Брандмауэр Windows» и кликнуть слева «Включение/отключение брандмауэра Windows». В новом окне ставим метки рядом с «Включение» и кликаем «ОК».

Также не стоит выключать в системе автообновление. Ведь обнаружив брешь в системе, Microsoft решает проблему и выпускает патч/обновление. Отключив у себя опцию автообновления, вы будете лишены возможности установить новые обновления защиты.

Впрочем, в большинстве случаев именно из-за пользователя компьютер подвергается сетевым атакам. Первым делом запрещайте своим браузерам запоминать пароли. Существует огромное количество хакерских утилит, способных вытащить пароль из любого браузера. Несомненно, это доставляет определенное неудобство, так как каждый раз придется авторизоваться на сайтах. Но лучше быть уверенным в своей безопасности, чем однажды распрощаться со своими аккаунтами.

Помните, что пароль всегда должен быть сложным и длинным. Чем длиннее пароль, тем сложнее его подобрать. Никогда не указывайте в качестве пароля дни рождения, имена, номера телефонов и т.д. Пароль не должен быть связан с пользователем.

Электронная почта – самый популярный способ сетевой атаки. Открывая неизвестные письма, вы подвергаете свой компьютер риску заражения вирусом. Ведь зачастую хакеры встраивают в электронные письма вредоносные коды, которые могут выкрасть пароли или загрузить на ваш ПК шпионское программное обеспечение без вашего ведома.

Защита от вирусов

Помните, защитить свой компьютер от вирусов можно только антивирусным программным обеспечением. Правда, установив антивирус, многие пользователи забывают о том, что периодически нужно обновлять базы антивируса и сканировать систему. Обновление антивируса обычно происходит через интернет, но для тех, у кого нет постоянного подключения к Сети, предусмотрен вариант обновления баз антивируса офлайн-путем. Скачивается специальный архив с базами и в безопасном режиме загружается в специальную папку антивируса.

Что касается сканирования, то его нужно регулярно производить в удобное для вас время. Сканирование системы на вирусы существенно замедляет работу системы и продолжается долгое время. При сканировании отключите ПК от интернета и старайтесь его не использовать.

Если вы загружаете на свой ПК программы и файлы, то делайте это из проверенных источников. Особенно это касается программного обеспечения и игр, которые часто заражаются вирусами.

Предлагаем вам посмотреть видео о защите ПК от угроз:

Заметив какие-либо изменения в системе, обязательно проверьте автозагрузку и системные логи. И помните, что самое слабое звено в любой системе – это человек. А социальную инженерию еще никто не отменял…

Внимание! Эта статья написана, прежде всего, для опытных пользователей, у которых есть достаточно опыта и знаний, чтобы выполнить ниже описанные рекомендации. Новичкам или неопытным людям мы рекомендуем .

Зачастую вопрос о том, как защитить компьютер от вирусов или от несанкционированного доступа возникает у людей только после того, как они на собственном опыте убеждаются в том, что если компьютер не имеет защиты, то это чревато непоправимыми и неприятными последствиями.

Пользователи очень часто заблуждаются, когда говорят о том, что антивирусное программное обеспечение способно защитить персональный компьютер от всех вирусов. Еще больше смешат их выводы о том или ином антивируснике, когда их компьютер все равно заражается вредоносным кодом. Называя один антивирус плохим, а другого - хорошим.

Однако если немного подумать, то можно понять, что антивирусная система защищает только от тех вирусов, которые ей известны. Давайте рассмотрим этот процесс чуть подробнее:

- Новый вирус должен заразить хотя бы один компьютер, на котором установлен антивирус.

- После чего антивирусная программа должна, либо сама обнаружить подозрительный файл, отправив его разработчикам, либо это должен сделать сам пользователь антивирусной системы. Кстати, наши специалисты уже не раз обнаруживали десятки новых вирусов и сами отправили их во все известные антивирусные компании.

- Теперь разработчик, должен проанализировать полученные данные и придумать так называемое "лекарство".

- И вот только на последнем этапе это "лекарство" приходит Вам через обновления антивирусной программы.

Кроме того за последний год приобрел популярность вирус, который вымогает от пользователя персонального компьютера отправки платного СМС. Главная проблема этого вирусного элемента в том, что его создатели каждые два-три дня разрабатывают новую структуру, в результате чего разработчикам антивирусных программ приходится чуть ли ни каждый день искать всё новые и новые "лекарства" (естественно справляются только самые крупные антивирусные компании).

А как же тогда защитить компьютер от вирусов?! - спросите Вы. Всё не так сложно! Дело в том, что кроме антивирусной программы Вы должны запомнить и применять на практике следующие правила пассивной безопасности компьютера.

- Запускайте программы с правами администратора, только в самых крайних случаях и только тогда, когда вы полностью домеряете программе!

- Не ленитесь скачивать и устанавливать все самые свежие обновления для программ, особенно это касается обновлений антивируса и операционной системы.

- Приучите себя к сложным паролям! Старайтесь иметь для каждой программы и учетной записи свой уникальный и тяжелый пароль. Который нужно хранить либо в памяти, либо на распечатанном листке бумаги, который никому не показывать.

- Всегда используйте файрвол!

- При выборе антивируса, отдавайте предпочтение платным антивирусным программам.

- Большую опасность представляет и Ваша невнимательность, поэтому, когда программы Вас о чем-либо спрашивают, читайте эти всплывающие сообщения очень внимательно и принимайте взвешенное решение.

- Устанавливайте только те программы и приложения, которым Вы доверяете!

Напомним, что статья ориентирована на опытных пользователей, поэтому не все моменты будут подробно раскрыты в материале. Дело в том, что статьи для новичков получаются очень большими и плохо воспринимаются, поэтому вместо этого мы рекомендуем Вам и несанкционированного доступа .

Права администратора. Нужны ли они Вам?!

Безусловно, работать с правами администратора на компьютере значительно удобнее и проще. Ведь в таком случае все программы быстро и "без вопросов" запускаются, не требуя от Вас постоянного ввода пароля. Компьютер работает значительно "тише". Однако у такой работы есть значительный недостаток - запущенная Вами программа способна без спроса настраивать операционной систему под свои нужды и пожелания. Другими словами она может без опознавательных знаков загрузить на Ваш компьютер вирус и интегрировать его таким образом, что даже самый лучший антивирус не сможет его опознать! Работая с правами администратора, программа способна блокировать попытки обнаружить вирус антивирусной программой. Поэтому все попытки просканировать компьютер на вирусы будут тщетны! Программы для сокрытия присутствия вирусов в операционной системе Windows называются RootKit.Однако если Вы используйте постоянно режим исключающий работу с правами администратора, то защитить зараженный компьютер достаточно просто: для этого перезагрузите компьютер и войдите в безопасном режиме. Далее запустите антивирус и просканируйте им всю свою систему, если у Вас действительно завелся вирус, он его достаточно быстро обнаружит и обезвредит.

Установка обновлений или эффективная защита компьютера от вирусов

Если Вы хотите максимально защитить свой компьютер от «непрошенных гостей», то мы Вам советуем начать с того, что установить все последние обновления. Дело в том, что в большинство вирусов заложено такой принцип – поиск так называемых «дыр» в программах и операционных системах. Как только они эти ошибки или недочеты находят, сразу же начинают проскальзывать в Вашу систему. Обновления же такие «дыры» быстро латают, изменяя конфигурацию программного обеспечения.Прежде всего, Вы должны настроить автоматическое обновление операционной системы. Настроить такие обновления проще простого, достаточно потратить не больше одной минуты на манипуляции мышкой:

- Перезагрузите компьютер и войдите в операционную систему с правами администратора;

- Теперь зайдите в «Панель управления» (через меню Пуск);

- Далее выберите в панели «Автоматическое обновление»;

- Поставьте «флаг» обновлять автоматически (рекомендуется), нажмите «ОК»;

- Перезагрузите систему и войдите в неё уже без прав администратора.

Что касается программ, то здесь уже не всё так просто, ведь только некоторые из них способны автоматически обновляться и следить за обновлениями. В каждой установленной программе в настройках поищите такую опцию «Проверять обновления», если она есть – поставьте напротив галочку. Если же автоматических обновлений нет, тогда обновляйтесь вручную, для этого Вам необходимо хотя бы раз в месяц заглядывать на официальный сайт разработчика, и проверять обновления.

Сложные пароли – лучшая защита данных на компьютере

Создать дополнительную преграду для хакера и для несанкционированного доступа может именно сложный пароль. Он позволит не только защитить Вас от виртуального взломщика, но и от реального, если кто-то захочет воспользоваться Вашим компьютером. Особое внимание следует уделить паролю администратора. Кроме того, как мы уже говорили, для каждого сервиса, программы или сайта старайтесь использовать свой уникальный пароли, все они должны быть как можно запутанней. Запомнить будет сложно, однако записывать их в компьютере – глупо, поэтому проще воспользоваться старым проверенным методом – написать пароли на листке бумаги или в блокноте, который точно не кому не достанется в руки.Слабые пароли легко взламываются специальными программами по подбору паролей либо вирусами. Создать сложный пароль – довольно просто, однако при этом нужно учесть несколько правил:

- Пароль всегда должен состоять из латиницы, цифр и возможно знаков (@$%!# и т.п);

- Буквы должны быть как маленькие, так и большие (хаотично чередоваться);

- Пароль не должен легко читаться или запоминаться, чтобы даже если кто-то смотрел, как Вы набираете его, у него всё равно в памяти ничего бы не отложилось;

- Число букв, чисел и знаков в сумме должно быть не менее 10-ти.

Файрвол – наше всё!

Файрвол (или как его ещё называют Брандмауэр) – это основная защита компьютера, которая должна быть включена при активном подключении к сети Интернет. Файрвол позволяет фильтровать подключения к Вашему компьютеру, которые исходят из всемирной паутины. Хотите создать дополнительную преграду хакеру и запретить ему доступ к компьютеру через сеть?! – тогда включите брандмауэр, а сделать это проще простого:- Войдите в операционную систему, имея права администратора;

- Через меню «Пуск» откройте «Панель управления»;

- Найдите и перейдите в «Брандмауэр Windows»;

- Включите брандмауэр;

- Перезагрузите компьютер, войдя в систему без прав администратора.

Платный или бесплатный антивирус?!

Перестаньте экономить на своей безопасности! Причем этот лозунг касается не только Вашей жизни, но и Вашего компьютера. Дело в том, что бесплатные антивирусы уже на этапе своего создания обречены на провал. Только платные дистрибутивы способны развиваться. Ведь чем лучше будет их продукт, тем больше пользователей воспользуются им, а значит и больше денег поступит в их карманы. В бесплатных продуктах команда не имеет такой эффективной мотивацией.А как выбрать хороший платный антивирус (программу для защиты компьютера)?! Достаточно просто! В нём должны быть следующие функции:

- Антивирусная программа должна уметь защищать файловую информацию на компьютере (как правило, есть в большинстве антивирусов);

- С развитием Интернета, каждый антивирус должен уметь проверять трафик, поступающий извне.

- Полезная функция – проверка электронной почты (через неё легко проскакивает массу вирусов);

- Антивирус должен уметь обнаруживать программы RootKit, о которых мы писали ранее.

- Антивирус должен уметь защитить ребенка от компьютера. Здесь идёт речь о родительском контроле, ведь все мы знаем, какой коварный интернет. Он имеет массу информации и сайтов, которые не должен увидеть Ваш ребенок.

При работе с компьютером будьте особо внимательным к сплывающим окнам!

Любая защита будет бессильна перед Вашей невнимательностью. Ведь сами подумайте, что может сделать антивирус, если Вы самостоятельно разрешили программному обеспечению властвовать на Вашем персональном компьютере?! Поэтому, пожалуйста, не забывайте о следующих рекомендациях:- Чтобы было меньше всплывающих окон, включайте защиту от рекламных баннеров в антивирусе;

- Сразу же закрывайте сайты или программы, на которые «жалуется» антивирусная программа, браузер или файрвол.

- Все скаченные файлы из Интернета проверяйте анивирусом;

- При установке программ внимательно читайте то, на что соглашаетесь, особенно обращайте внимание на то, где стоят галочки.

- Старайтесь не скачивать файлы, которые Вам передают через ICQ или по E-Mail.

Обзор Samsung Galaxy A7 (2017): не боится воды и экономии Стоит ли покупать samsung a7

Делаем бэкап прошивки на андроиде

Как настроить файл подкачки?

Установка режима совместимости в Windows

Резервное копирование и восстановление драйверов Windows